Les logiciels malveillants, traduction de Malwares, englobent aujourd’hui tous les Virus, Vers, Chevaux de Troie, Cryptolocker et toutes autres menaces. Voici quelques conseils simples à appliquer pour éviter à votre ordinateur d’être infecté par un Malwares → Lire la suite

- Qu’est ce qu’un cheval de Troie (Trojan ) et comment s’en… Un cheval de Troie (trojan en anglais) est un type de logiciel malveillant, c’est-à-dire un logiciel d’apparence légitime, mais conçu pour subrepticement exécuter des actions nuisibles à l’utilisateur ; un cheval de Troie, dans un programme, tente d’utiliser les droits appartenant à son environnement d’appel pour détourner, diffuser ou détruire des informations. Le partage des programmes introduit la problématique des chevaux de Troie. Les trojans auraient été créés dans les années 80, par un jeune hacker allemand du nom de Karl Koch. → Lire la suite

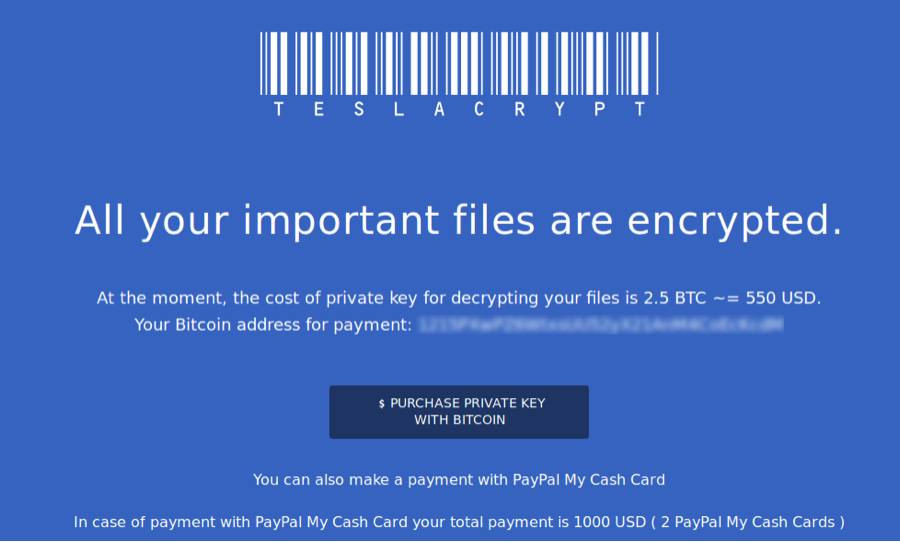

- Comment protéger vos données des Ransomware ou Cryptolocker Découvrez dans cet article comment vous protéger des Ransomware (ou Cryptolocker) en suivant quelques recommandations lorsque vous utilisez votre ordinateur. Qu’est ce qu’un Ransomware ? Le ransomware, également appelé cryptolocker, est LE virus à la mode depuis 2013. Et il fait de véritables ravages chez les particuliers et dans les entreprises. Il s’agit d’un cheval de Troie qui s’installe à votre insu lorsque vous déployez un logiciel ou ouvrez un mail infecté. Une fois sur votre système le cryptolocker va chiffrer, via une clé RSA secrète, les documents présents sur votre ordinateur ainsi que sur tous les partages réseaux connectés → Lire la suite

- Protéger vos clés USB contre les Vers, chevaux de Troie et… De nos jours, vous ne pouvez certainement plus faire grand chose sans vous servir de clés USB, je me trompe ? Elles sont largement utilisées pour un usage perso, professionnel, ou même à l’école par nos chérubins. Elles sont donc, dans de nombreux cas, branchées et rebranchées régulièrement sur d’autres ordinateurs que le vôtre (qui lui est certainement bien protégé, j’en suis sûr :) Malheureusement les ordinateurs (notamment dans les écoles) ne sont pas tous bien protégés et peuvent contenir de « vilaines bébêtes » qui pourraient se propager via vos clés USB puis peut-être un jour sur votre ordinateur, sauf si vous avez anticipé…

- Gestion de la mémoire Qu'est-ce que la gestion de la mémoire? La gestion de la mémoire est une activité effectuée dans le noyau du système d'exploitation. Le noyau lui-même est la partie centrale d'un système d'exploitation, il gère les opérations de l'ordinateur et de son matériel, mais il est surtout connu pour gérer la mémoire et le temps CPU. L'une des fonctions clés du système de gestion de mémoire dans un ordinateur est l'affectation de mémoire à un certain nombre de programmes en cours d'exécution différents pour maintenir les performances du système stables. La mémoire dans le système est allouée dynamiquement en fonction des besoins,…

- Les 5 meilleurs sites de traduction gratuits Dans le cadre de vos études, pour réaliser des documents professionnels, ou encore traduire et comprendre les textes de cette chanson que vous fredonnez sans cesse, vous êtes à la recherche d’un bon site de traduction gratuit ? Loin du temps où il fallait télécharger des logiciels particuliers pour traduire des documents dans toutes les langues, on retrouve aujourd’hui de nombreux sites de traduction totalement gratuits. Certains sont cependant moins efficaces que d’autres… Alors, pour vous assurer une traduction parfaite, retour sur les 5 meilleurs sites de traduction gratuits à utiliser sans modération → Lire la suite

- RAM et ROM Les systèmes nécessitent des unités de stockage, que ce soit à court ou à long terme. Les systèmes informatiques tirent parti des systèmes de mémoire dont ils disposent, qu'il s'agisse de mémoire vive (RAM), de mémoire d'accès en lecture seule (ROM) et d'unités de stockage très denses comme les disques durs. Vous vous demandez peut-être pourquoi nous ne pouvons pas avoir une unité de stockage pour tous. Pour faire simple, c'est parce que chaque système est spécialement conçu pour fonctionner efficacement pour sa fonction plutôt que pour exécuter toutes les fonctions que vous désirez. Prenons cet article comme un exemple de la…

- SmadAV : USB antivirus et protection contre les virus USB SmadAV de Smadsoft est présenté comme un USB antivirus provenant d’Indonésie. Ce dernier est spécialisé dans la protection contre les virus USB et ransomware, assez populaire en Afrique où ce type d’infection est très répandue. En effet, sur les forums, on le voit très souvent installé sur les demandes de désinfection. Voici une présentation et avis de logiciel de protection contre les logiciels malveillants. SmadAV : antivirus et protection contre les virus USB Le site Officiel de SmadAV : http://www.smadav.net Ce dernier se présente comme une protection contre les virus USB, Anti-Ransomware et une surcouche à votre antivirus. → Lire la suite

- Kaspersky Virus Removal Tool – KVRT Kaspersky Virus Removal Tool ou KVRT est un utilitaire permettant de détecter et d’éradiquer sur votre PC les virus et autres programmes malveillants. C’est un utilitaire portable et gratuit, ne nécessitant même pas d’installation , Kaspersky Virus Removal Tool n’est pas une protection en temps réel face aux virus, Kaspersky Virus Removal Tool Pour analyser votre PC avec Kaspersky Virus Removal Tool : Télécharger Kaspersky Virus Removal Tool Kaspersky Virus Removal Tool Sur votre bureau Lancez KVRTexe Utilisateurs Windows 10 / Windows 8.1- 8 / Window 7/ Window Vista/ XP Clic droit sur « KVRT.exe » Choisir « exécuter en…

- Les proxys et malwares et virus Les proxys sont assez utilisés par les logiciels malveillants et notamment les Adwares et PUPs. Dans cette page, vous trouverez quelques exemples de logiciels malveillants utilisant les proxys et les explications pour supprimer ces derniers. Les proxys et malwares et virus Afin de bien comprendre de quoi nous parlons, il faut savoir ce qu’est un proxy. Vous pouvez lire notre dossier consacré à ces derniers : Les proxys : définition, anonymat et utilisation par les malwares Rapidement, un proxy est un serveur intermédiaire qui travaille au niveau des protocoles applicatifs et notamment HTTP. En entreprise, les ordinateurs du [...] Lire…

- Comment utiliser la Protection contre les Menaces de NordVPN La technologie et la littérature se rejoignent sur Des Deeks et des Lettres pour favoriser une liberté totale d'expression. J’ai le plaisir de vous annoncer que Protection Anti-Menaces Pro a été récompensé par AV-comparative (testeur indépendant). Sur 275 url de phishing, 250 ont été bloquées par Protection Anti-Menaces Pro. Soit une protection de 85%. Grâce à ces bons résultats, NordVPN bénéficie désormais du badge « Antivirus Anti Fishing : approved » . Comment utiliser la Protection contre ... Lire plus Cet article a été initialement publié sur Des Deeks et des Lettres, le blog dédié à l'univers passionnant de la technologie et de…